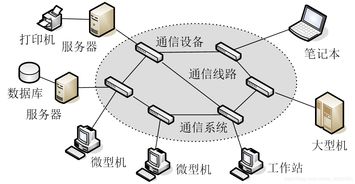

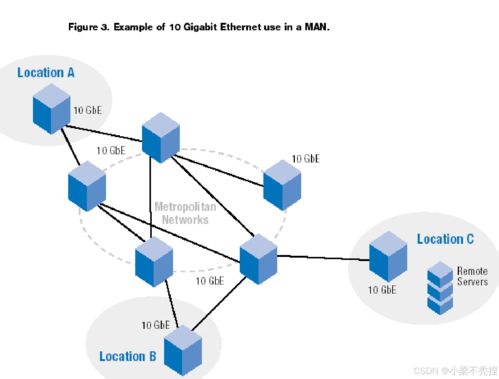

隨著互聯(lián)網(wǎng)的普及和數(shù)字化進(jìn)程的加速,計(jì)算機(jī)網(wǎng)絡(luò)已成為現(xiàn)代社會不可或缺的基礎(chǔ)設(shè)施。網(wǎng)絡(luò)的開放性也帶來了諸多安全挑戰(zhàn)。本文將從計(jì)算機(jī)網(wǎng)絡(luò)的安全概述入手,系統(tǒng)性地介紹常見的網(wǎng)絡(luò)攻擊手段,深入解析HTTPS安全通信的原理,并簡要探討相關(guān)的抓包分析實(shí)踐。

一、 計(jì)算機(jī)網(wǎng)絡(luò)安全概述

計(jì)算機(jī)網(wǎng)絡(luò)安全的根本目標(biāo)是確保信息的機(jī)密性、完整性和可用性(通常稱為CIA三要素)。

- 機(jī)密性:防止敏感信息泄露給未經(jīng)授權(quán)的實(shí)體。

- 完整性:保護(hù)數(shù)據(jù)在傳輸和存儲過程中不被未授權(quán)地篡改。

- 可用性:確保授權(quán)用戶能夠可靠、及時(shí)地訪問網(wǎng)絡(luò)資源和數(shù)據(jù)。

為了實(shí)現(xiàn)這些目標(biāo),網(wǎng)絡(luò)安全體系通常綜合運(yùn)用技術(shù)手段(如加密、防火墻)、管理措施(如安全策略、訪問控制)和法律法規(guī)。

二、 常見的網(wǎng)絡(luò)攻擊手段

網(wǎng)絡(luò)攻擊形式多樣,以下列舉幾種典型且危害性大的攻擊類型:

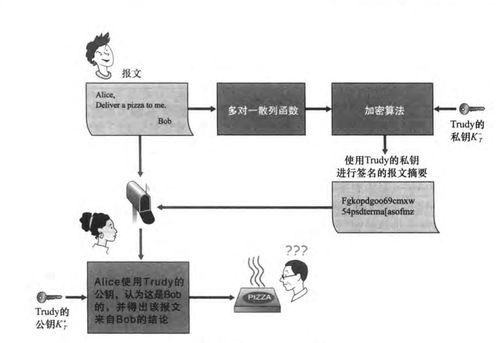

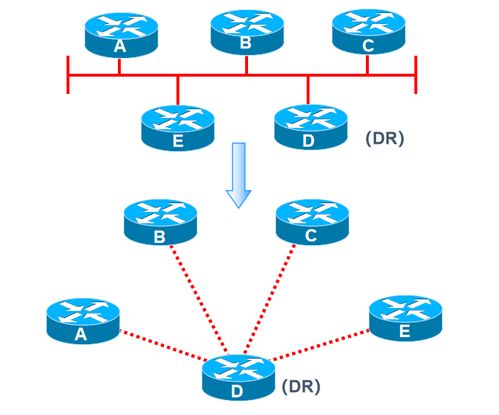

- 中間人攻擊:攻擊者秘密地插入到兩個(gè)通信方之間,攔截、竊聽甚至篡改雙方的通信內(nèi)容,而通信雙方往往對此毫不知情。這是對機(jī)密性和完整性的直接破壞。

- 拒絕服務(wù)攻擊:攻擊者通過向目標(biāo)系統(tǒng)(如服務(wù)器)發(fā)送海量的無效請求,耗盡目標(biāo)的計(jì)算資源(如帶寬、CPU、內(nèi)存),導(dǎo)致合法用戶無法獲得服務(wù),破壞了系統(tǒng)的可用性。其變種分布式拒絕服務(wù)攻擊利用大量被控制的“肉雞”主機(jī)同時(shí)發(fā)起攻擊,危害更大。

- 跨站腳本攻擊:攻擊者將惡意腳本代碼注入到看似可信的網(wǎng)頁中,當(dāng)其他用戶瀏覽該網(wǎng)頁時(shí),惡意腳本會在用戶的瀏覽器中執(zhí)行,從而竊取用戶會話Cookie、篡改網(wǎng)頁內(nèi)容或進(jìn)行其他惡意操作。

- SQL注入攻擊:攻擊者通過在Web應(yīng)用的數(shù)據(jù)輸入字段中插入惡意的SQL代碼,欺騙后端數(shù)據(jù)庫服務(wù)器執(zhí)行非法的SQL命令,可能導(dǎo)致數(shù)據(jù)泄露、數(shù)據(jù)篡改甚至服務(wù)器被控制。

- 釣魚攻擊與社會工程學(xué):通過偽造可信的實(shí)體(如銀行、社交網(wǎng)站)的通信(郵件、短信、網(wǎng)頁),誘騙用戶泄露敏感信息(如賬號密碼)。這類攻擊更多地利用了人性的弱點(diǎn)。

三、 HTTPS安全通信原理

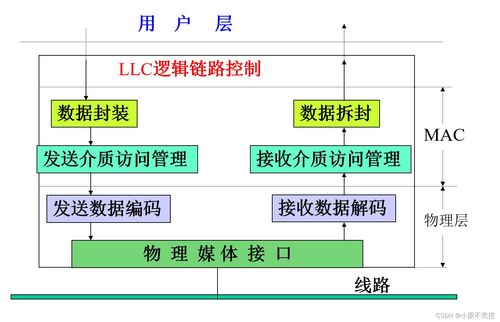

HTTPS是HTTP協(xié)議的安全版本,通過在HTTP和TCP層之間加入SSL/TLS協(xié)議層來實(shí)現(xiàn)安全通信,有效防御了中間人攻擊等威脅。其核心原理如下:

- 加密:采用混合加密機(jī)制。

- 非對稱加密:在握手階段使用(如RSA、ECC算法)。用于安全地交換一個(gè)臨時(shí)的、隨機(jī)的會話密鑰。服務(wù)器持有私鑰,并公布公鑰。客戶端用服務(wù)器公鑰加密預(yù)主密鑰發(fā)送給服務(wù)器,只有持有私鑰的服務(wù)器能解密。此過程保證了密鑰交換的安全。

- 對稱加密:在握手完成后,使用雙方協(xié)商好的會話密鑰對傳輸?shù)膽?yīng)用層數(shù)據(jù)進(jìn)行加密和解密。對稱加密(如AES、ChaCha20)效率遠(yuǎn)高于非對稱加密,適合加密大量數(shù)據(jù)。

- 身份認(rèn)證:通過數(shù)字證書體系。服務(wù)器向可信的證書頒發(fā)機(jī)構(gòu)申請數(shù)字證書。證書中包含了服務(wù)器的公鑰、域名、簽發(fā)機(jī)構(gòu)等信息,并由CA的私鑰進(jìn)行簽名。客戶端瀏覽器內(nèi)置了可信CA的公鑰,可以驗(yàn)證服務(wù)器證書的真實(shí)性和有效性,從而確認(rèn)正在通信的服務(wù)器身份,防止連接到假冒網(wǎng)站。

- 完整性保護(hù):使用消息認(rèn)證碼。在傳輸數(shù)據(jù)時(shí),會利用會話密鑰和哈希算法(如SHA-256)為數(shù)據(jù)生成一個(gè)MAC標(biāo)簽。接收方用同樣的方式計(jì)算并比對MAC,任何對數(shù)據(jù)的篡改都會導(dǎo)致MAC校驗(yàn)失敗,從而確保數(shù)據(jù)的完整性。

HTTPS的通信流程(簡化TLS握手)大致為:TCP連接建立 -> 客戶端Hello(支持算法、隨機(jī)數(shù))-> 服務(wù)器Hello(選定算法、隨機(jī)數(shù)、發(fā)送證書)-> 客戶端驗(yàn)證證書并生成預(yù)主密鑰用服務(wù)器公鑰加密發(fā)送 -> 雙方根據(jù)隨機(jī)數(shù)和預(yù)主密鑰生成相同的會話密鑰 -> 使用會話密鑰開始加密通信。

四、 HTTPS抓包實(shí)踐簡介

出于安全分析、調(diào)試或?qū)W習(xí)的合法目的,有時(shí)需要對HTTPS流量進(jìn)行抓包分析。由于HTTPS的加密特性,直接抓包(如使用Wireshark)只能看到加密的TLS記錄,無法解讀應(yīng)用層數(shù)據(jù)。要解密流量,通常需要滿足以下條件之一:

- 獲取服務(wù)器的私鑰:在可控的測試環(huán)境中,將服務(wù)器的私鑰配置到抓包工具(如Wireshark)中,工具可以模擬握手過程并解密通信。這種方法在實(shí)際生產(chǎn)環(huán)境中不適用(私鑰不能泄露)。

- 在客戶端安裝自定義根證書:這是更常用的調(diào)試方法。

- 在客戶端(如測試手機(jī)或?yàn)g覽器)安裝一個(gè)自己生成的、受信任的根證書。

- 配置抓包工具(如Fiddler、Charles)作為代理,并讓該工具使用自己的根證書對應(yīng)的私鑰。

- 當(dāng)客戶端通過該代理訪問HTTPS網(wǎng)站時(shí),抓包工具會扮演“中間人”的角色:它分別與客戶端和真實(shí)服務(wù)器建立TLS連接。

- 與客戶端連接時(shí),它使用自己的證書(由自簽名CA簽發(fā))進(jìn)行認(rèn)證,客戶端因?yàn)樾湃瘟俗院灻母C書,會接受這個(gè)連接。

- 與真實(shí)服務(wù)器連接時(shí),它作為正常的客戶端與之通信。

- 這樣,抓包工具就能看到明文的請求和響應(yīng)數(shù)據(jù)。

重要警告:此類抓包實(shí)踐僅應(yīng)在自己完全控制的測試環(huán)境、或獲得明確授權(quán)的安全評估中進(jìn)行。在生產(chǎn)環(huán)境或?qū)λ送ㄐ胚M(jìn)行中間人攔截是非法且不道德的行為,嚴(yán)重侵犯隱私和安全。

計(jì)算機(jī)網(wǎng)絡(luò)的安全是一場持續(xù)的攻防戰(zhàn)。了解常見的攻擊手段有助于我們構(gòu)筑防御的城墻,而理解如HTTPS這樣的核心安全協(xié)議的原理,則是構(gòu)建可信網(wǎng)絡(luò)空間的基石。通過合法的抓包實(shí)踐,技術(shù)人員可以更深入地理解協(xié)議細(xì)節(jié),從而更好地設(shè)計(jì)、開發(fā)和維護(hù)安全的網(wǎng)絡(luò)應(yīng)用。